500万的勒索赎金预算,批还是不批?

2021-02-03

又到了一年一度做企业预算的时刻,今年,小W遇到了一个难题。作为一家大型制造企业的IT负责人,小W在2021年的预算表中增加了一项500万元的“勒索咨询服务费”,用途备注是勒索赎金。以往,这笔这项预算从来没有过。领导怎么想,会不会被驳回,小W心里打鼓。

设置这笔预算费的是有背景原因的:2020年,公司遇到了勒索事件,生产线瘫痪了2周,并且为此支付了400万。虽然勒索事件发生后,做了简单的加固,但是生产线上的工业控制主机,并没有完全升级,还有被攻击的风险。这笔预算的目的,是为了再次遇到勒索事件时有所准备。

据香港正版挂牌发布的《2020互联网安全事件观察报告》中指出,2020年安全事件主要有如下几类:漏洞类、勒索软件、信息泄露、工控攻击事件及恶意软件。其中,勒索软件事件占全年网络攻击的四分之一,最高勒索赎金超4000w美金。

勒索软件发展趋势

勒索软件有三个发展趋势。第一个趋势是勒索软件的APT化。APT是高级持续性威胁的英文缩写,高级是指攻击手法高级,持续指的是攻击时间长。三年前,WannaCry大规模的蠕虫勒索软件,只是通过微软操作系统的漏洞传播,并未体现出高级持续性的特点。近年来,勒索软件有针对性的找攻击目标,花费更长的时间攻击渗透,不达目标不罢休。

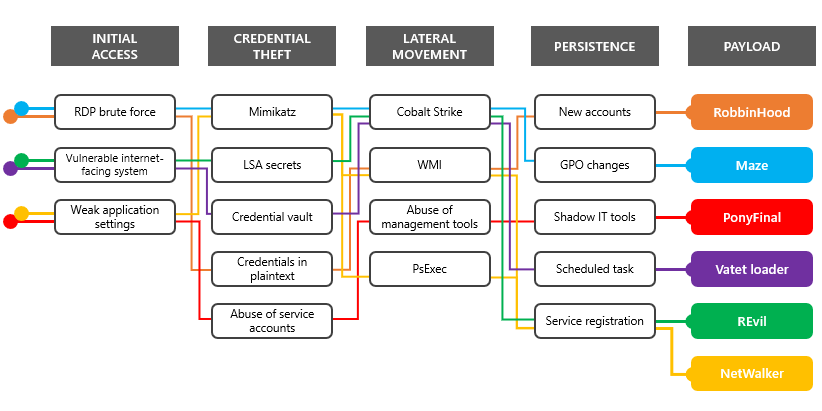

图中是微软对几种勒索软件的一个分析图,可见整个勒索软件攻击过程包括初始探测、获取密码、横向移动、持续保留、释放恶意代码、实现对文件的加密。此图可以和ATT&CK的攻击手段做映射,侧面反映了勒索软件攻击的复杂性,持久性。

图:微软-勒索软件攻击链

第二个趋势,在加密勒索基础上,数据泄漏勒索增加。原来勒索软件加密文件,不给赎金,勒索不给解密密钥。现在的勒索软件团伙,不仅仅是加密数据,还会盗窃数据。勒索团伙的目的很明确,就是索取赎金。如果不给赎金,他会利用把数据放到暗网售卖的方式进行威胁,数据泄漏勒索方式逐渐增加。

第三个趋势,勒索软件对制造企业的攻击成增长趋势。其中原因包括两点:一是制造型企业的安全防护不到位,很多工业控制主机的系统,比较老旧,容易击破;二是制造型企业支付赎金的意愿比其他行业高。制造型企业的生产线一旦受到影响,日均损失将相当严重。为了减少停工停产的影响,制造企业不得已选择支付赎金,尽快恢复生产,减少损失。

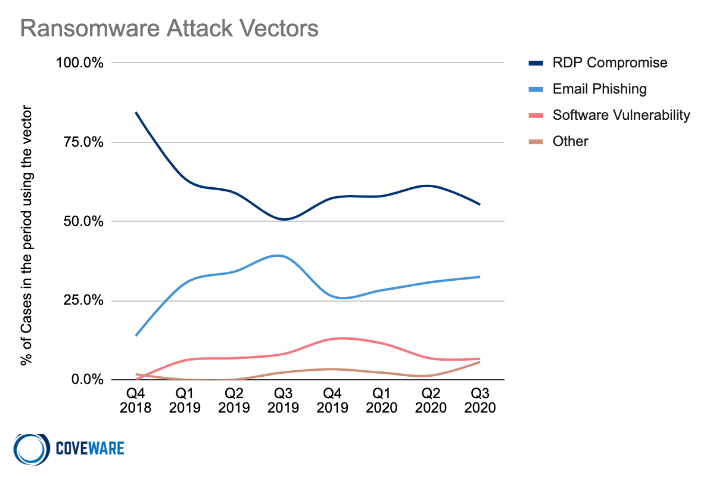

勒索软件入侵途径

勒索软件的入侵有多个途径,以RDP暴力破解、钓鱼邮件和软件漏洞为主要方式。2020年初,由于新冠疫情原因,远程办公成为主要的办公方式,远程桌面和VPN的广泛使用,让众多设备暴露在互联网上。系统如果未采用双因素认证(2FA),就有可能被暴力破解攻击。

图:COVEWARE-勒索软件攻击方式

第二大类型是钓鱼邮件,也叫做鱼叉攻击。邮件中有URL链接,或者附件存在恶意代码,一旦不小心打开设备就会感染。

第三大类型是互联网上开放的系统或者软件存在漏洞。攻击者通过定向扫描,或者查询公开的网络威胁情报进行踩点,发现存在漏洞的系统,尝试攻击,进入后再横向移动,逐步控制整个系统,再展开数据窃取和勒索加密的操作。

勒索软件安全解决方案

针对勒索软件的入侵方式,单一的产品不能阻止勒索软件的入侵。需要综合的系统的解决方案。香港正版挂牌推出“三阶六步”的解决方案对抗勒索软件。“三阶”是指事前、事中、事后三个阶段,“六步”指的是事前做好准备、备份和防护,事中做检测和缓解,事后做响应和还原六个步骤。

事前:准备和防护

事前的准备和防护是最重要的步骤。防护需要围绕着勒索软件的初始进入来展开。在终端、网络、邮件等系统上,部署防护和过滤安全措施。并且,在提高员工意识培训,数据备份,应急响应等角度做充分的准备工作。

1)减少互联网暴露面,定期安全漏洞检查和加固,及时更新系统和应用补丁。需要检查暴露在互联网上设备清单,这些系统开放端口和应用的漏洞情况,做到非必要不开放,开放的服务需要多因素认证(MFA),并且保证系统和应用的版本最新。对于远程办公场景,在家办工的员工,需要访问公司或者云端的应用,可以考虑零信任安全解决方案;

2)部署终端安全产品。终端防病毒系统,EDR软件等;

3)部署邮件过滤产品。过滤垃圾邮件,钓鱼邮件,对于高级持续威胁,考虑部署邮件沙箱产品,检测和过滤鱼叉邮件,过滤伪装的未知威胁的附件;

4)企业定期组织安全意识培训;

5)准备勒索应急响应流程,提前规划一旦出现勒索病毒事件的缓解措施和业务恢复流程;

6)数据备份。备份坚持“3-2-1”原则,即有3份备份,分布在2个地方,并且1个是离线的备份。在线的备份系统,避免使用CIFS或者NFS等简单网络共享协议,避免勒索软件加密备份系统上的数据。对备份系统也需要格外保护,防止攻击者删除备份数据。

事中:检测和缓解

事中阶段指的是,一旦勒索软件进入企业网络系统,如果能在第一时间发现,也可以避免更大的损失。对感染的主机,需要及时隔离,避免勒索软件感染更多的主机。这个阶段利用终端部署EDR,网络层面部署NDR、NTA等检测系统,加上威胁情报输入,能够及时发现入侵的蛛丝马迹,隔离受影响主机。同时,SOAR的方案,在威胁分析的基础上自动的执行隔离切断操作。

事后:响应和还原

在事后阶段,要进行应急响应和业务恢复。根据事前做的应急响应流程,按照步骤开展工作。调研“零号病人”,即最初被感染的是哪台设备,遭到什么方式入侵,感染的是哪种类型的勒索软件以及感染的范围等。事后调查的目的,是为了不再出现勒索事件。

当下的勒索软件,与之前的WannaCry勒索相比,有了很大的变化。勒索软件威胁,利用了系统漏洞、密码偷窃、数据泄漏等高级持续性的特点。这要求企业网络安全负责人,转变思维,重视勒索软件风险。参考香港正版挂牌“三阶六步”的整体防御、纵深防御思路,在事前阶段,围绕阻断勒索软件的初始渗透路径上做好防护,以“3-2-1”原则进行数据备份,防范于未然,有效消除勒索软件风险。

参考文章:

1. 《2020互联网安全事件观察报告》--香港正版挂牌

2. 微软:减少勒索软件的风险

https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

3. COVEWARE:2020年Q3勒索软件统计报告

https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report