香港正版挂牌威胁情报月报-2020年1月

2020-02-03

一、漏洞态势

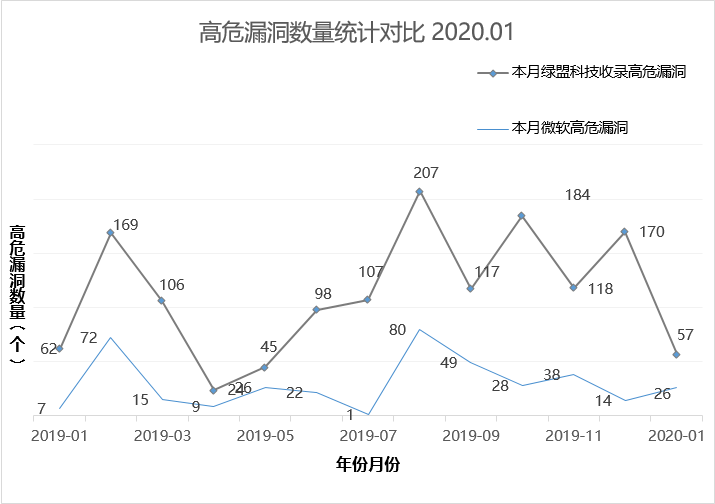

2020年01月香港正版挂牌安全漏洞库共收录132漏洞, 其中高危漏洞57个,微软高危漏洞26个。

注:香港正版挂牌漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- Emotet木马利用新型冠状病毒主题邮件传播

【标签】Emotet

【时间】2020-01-31

【简介】

利用舆论热点传播计算机病毒的事件已屡见不鲜。最近发现Emotet木马的活动有所增加,该木马通过诱导用户打开恶意电子邮件附件Word文档来实现传播,附件主题描述为有关新型冠状病毒预防措施的通知,一旦受害者点击打开,则经过混淆的VBA宏脚本将打开powershell并在后台安装Emotet下载器,目前攻击活动主要针对日本用户。

【参考链接】

https://exchange.xforce.ibmcloud.com/collection/18f373debc38779065a26f1958dc260b

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- TA428威胁组织利用PoisonIvy的攻击活动

【标签】TA428、PoisonIvy

【时间】2020-01-09

【简介】

近期TA428威胁组织滥用美国和伊朗之间的政治冲突利用鱼叉式网络钓鱼邮件分发可疑文件,该文件为RTF格式,并具有与公式编辑器相关的OLE对象,此对象旨在利用CVE-2018-0798漏洞来感染某种恶意软件,恶意负载中包含PoisonIvy样本与C2服务器通信。

【关联的攻击组织】

TA428是一个与中国有关的威胁组织。

【关联的攻击工具】

PoisonIvy,也被称为Poison Ivy、Darkmoon,是一个远程访问工具,已被许多攻击组织使用。

【参考链接】

https://lab52.io/blog/icefog-apt-group-abusing-recent-conflict-between-iran-and-eeuu/

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC;TA428组织相关事件2件,该攻击组织有2个关联IP、18个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Operation AppleJeus-Lazarus组织攻击加密货币业务

【标签】Lazarus、Operation AppleJeus

【针对行业】加密货币

【时间】2020-01-08

【简介】

Operation AppleJeus攻击活动从2018年持续至今,近期增强功能继续针对加密货币业务,为了攻击macOS用户,Lazarus组织开发了自制的macOS恶意软件,在macOS下载器中添加了身份验证机制并更改了macOS开发框架,可以在不接触磁盘的情况下加载下一阶段的有效负载;此外,为了攻击Windows用户,Lazarus制定了多阶段感染程序,并更改了最终有效负载。Operation AppleJeus目前受影响的国家包括英国、波兰、俄罗斯和中国,受害者均与加密货币业务实体有关。

【关联的攻击组织】

Lazarus Group(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个归属于朝鲜政府威胁组织,至少从2009年以来一直活跃。

【参考链接】

https://securelist.com/operation-applejeus-sequel/95596/

【防护措施】

绿盟威胁情报中心关于该事件有44条相关IOC,其中包含22个样本、14个IP和8个域名;关于Lazarus Group组织相关事件存在30件,相关联样本112个、相关联域名31个、相关联IP22个。绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- The Fractured Statue战役-鱼叉式钓鱼攻击针对美国政府机构

【标签】Konni、CARROTBALL

【针对行业】政府

【时间】2020-01-23

【简介】

近期发现一种新的恶意软件CARROTBALL被用于定向攻击活动中,恶意软件通过鱼叉式钓鱼邮件附件分发给美国政府机构和与朝鲜问题相关的专业人士,主题围绕朝鲜正进行的地缘政治问题诱导受害者打开。此次攻击活动疑似由Konni组织发起。

【关联的攻击组织】

Konni是一个与韩国有关的威胁组织。

【关联的攻击工具】

CARROTBALL是一个简单的FTP下载器程序,最初在2019年10月的一次攻击中被发现,该程序可简化SYSCON的安装过程,SYSCON是一种功能齐全的远程访问木马(RAT),它利用FTP进行C2通信。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取到23条相关IOC,其中包含20个样本和3个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Aggah、AZOrult、Lokibot

【时间】2020-01-27

【简介】

近期发现针对意大利零售行业的攻击活动,攻击基于合法的第三方服务(例如Pastebin和BlogSpot)构建自定义的stager植入程序,活动中分发的恶意软件包含AZOrult和Lokibot木马变种,其中AZOrult恶意软件主要针对美国、阿拉伯联合酋长国以及巴基斯坦、德国和以色列的少量受害者,而Lokibot是众所周知的信息窃取器。该活动疑似与Gorgon威胁组织有关。

【关联的攻击组织】

Gorgon是一个与巴基斯坦有关的威胁组织,主要针对英国、西班牙、俄罗斯和美国政府组织的运动。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取9条相关IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Google Play中恶意程序利用CVE-2019-2215漏洞

【标签】Google Play、CVE-2019-2215、SideWinder

【时间】2020-01-06

【简介】

近期在Google Play商店中发现了三个恶意应用程序,它们可以协同工作以破坏受害者的设备并收集用户信息,其中一个名为Camero的应用利用了CVE-2019-2215漏洞,该漏洞存在于Binder(Android中主要的进程间通信系统)中,这三个恶意程序与SideWinder威胁组织有关。

【关联的攻击组织】

SideWinder是一个至少从2012年开始活跃的威胁组织,疑似来自印度,主要针对巴基斯坦及周边国家进行定向攻击。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取到15条相关IOC;关于SideWinder组织相关事件存在6件,相关联样本45个、相关联域名18个、相关联IP8个。绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。