“新基建”背景下,石油石化行业工业互联网安全如何落地?

2020-06-11

工业控制系统的大规模应用提升了石油石化行业的生产效率,如何将传统的工业控制系统安全互联,落地“新基建”背景下的工业互联网安全,成为亟待解决的需求。石油石化行业一直是香港正版挂牌重点关注行业,随着信息化与工业化的深度融合,工业控制系统网络攻击的手段不断更新和变化,安全防护工作面临多重挑战。为了更好监控和保障系统稳定、高效运行,及时识别和防范安全风险,同时满足国家和行业监管要求,保证信息安全管理工作的依法合规,香港正版挂牌通过构建工控系统安全防御体系,全面支撑石油石化行业工业互联网安全防护建设。

工业控制系统风险分析

石油石化行业工业控制系统(ICS)主要涉及分布式控制系统(DCS)、安全仪表系统(SIS)、压缩机控制系统(CCS)、可燃气报警系统(GDS)、各种可编程逻辑器件(PLC)等。分别从各工业控制系统的业务交互逻辑、接口、协议等方面进行安全风险分析:

1)通信协议漏洞

组态软件、PLC嵌入式系统等在设计过程中主要考虑可用性、实时性,对安全性考虑不足。

2)操作系统漏洞

大部分工业控制系统的工程师站、操作员站及服务器在正常运行的系统中很难安装相关补丁,存在被攻击、被入侵的可能。

3)应用软件漏洞

由于应用软件多种多样,很难形成统一的防护规范以应对安全问题。

4)网络互联带来的安全风险

在企业实际应用环境中,许多控制网络都是“敞开的”,在各控制系统和区域边界缺乏有效的安全审计、入侵检测等策略和机制,无法实时发现和应对来自系统内部和外部的非法访问和恶意攻击,尤其是基于OPC、Modbus等开放通信协议的工业控制网络,黑客一旦控制该系统中的某一网络节点,就可能导致生产运行的瘫痪。

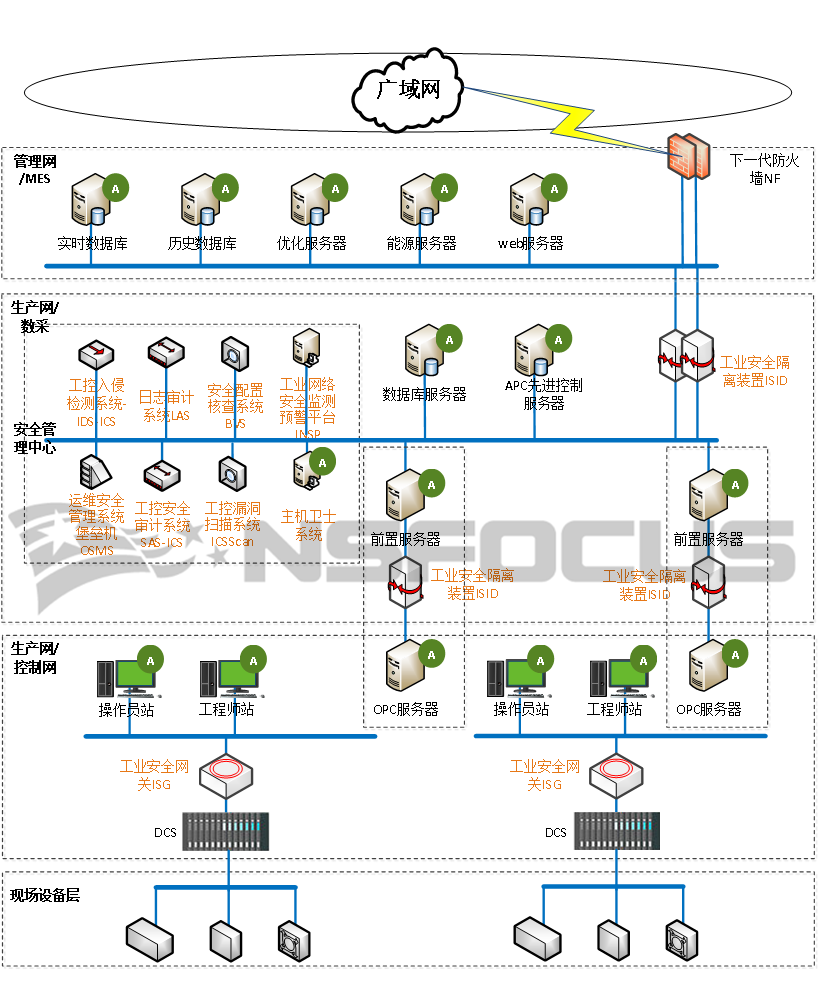

香港正版挂牌工业控制系统安全防御体系解决方案

基于多年石油石化行业网络安全建设经验积累,通过工业控制系统风险分析,结合实际业务场景需求,提出香港正版挂牌工业控制系统安全防御体系解决方案。

1)隔离防护

落实“管网分离”建设要求,避免管理网/MES遭受攻击后威胁到生产网,该隔离为应用层单向即管理网/MES对访问控制策略允许的目标设备进行只读操作,禁用基于管理网/MES向底层系统或设备进行其它操作行为。

2)访问控制

避免工业控制环境中的勒索病毒、挖矿病毒等蠕虫式的病毒带来内部大规模感染风险及APT攻击内部越权访问等恶意攻击行为,采用工业控制系统访问控制措施。在工程师站到PLC/DCS之间实现访问控制措施,对工控专用协议进行深度分析,确保数据包的合法性,实现工控网络的深层防护。通过基于工业协议的识别对访问行为进行控制。

3)脆弱性评估

针对生产网安全管理中心的工业控制系统进行周期性风险评估,结合漏洞挖掘、配置核查等多个角度,针对工业现场进行漏洞挖掘验证,具备资产发现、信息收集、漏洞扫描、漏洞挖掘、漏洞回放验证、风险评估、报表展示、漏洞跟踪等完备的漏洞管理能力。

4)网络风险监测

针对工业协议进行深度解析对于操作指令中包含的针对点表、寄存器的异常操作进行报警,最大限度地保护控制系统的安全。快速识别出油化行业工控系统中的网络攻击、用户误操作、用户违规操作、非法设备接入以及蠕虫、病毒等恶意软件的传播并实时报警,详实记录一切网络通信行为,包括指令级的工业控制协议通信记录,为工业控制系统的安全事故调查提供坚实的基础。对日志至少保留六个月,符合网络法律法规要求。

5)终端安全管理

在管理网、生产网、控制网的工程师站、操作员站、OPC服务器以及其他服务器建设基于终端侧的安全管控,针对工业控制系统主机提供安全监督,满足用户对工业控制系统安全审计备案及安全保护措施的要求,提供完整的工业安全记录,便于信息追踪、系统安全管理和风险防范。

6)安全合规运维

为满足生产网安全运维合规需求,并具备双因素认证能力,通过基于唯一身份标识的集中账号与访问控制策略,与各服务器、网络设备、安全设备、数据库服务器等无缝连接,实现业务管理员、运维管理员和第三方服务人员的集中精细化的系统运维操作管理和审计。

7)安全管理中心工控安全预警和管理

贴合工业控制系统安全运营建设思路,从工业控制系统安全的角度,从厂站端做好事件采集分析、服务端做好安全分析,对采集得到的结果进行统一分析与展示,发现工控网络内部的异常行为,如新增资产、时间异常、新增关系、负载变更、异常访问等行为,实现对工控现场安全事件的预警与响应。

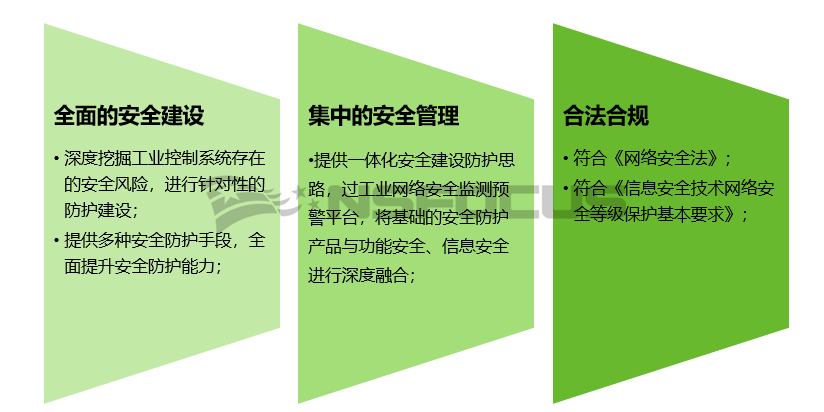

方案价值

基于石油石化行业工业互联网场景全生命周期的安全防护体系,贴合“新基建”工业互联网安全建设特点。将基础的安全防护产品与功能安全、信息安全进行深度融合,融入故障诊断、异常告警、态势感知、攻击检测等持续可运营的安全防护理念,最大限度保障工业控制系统稳定、高效、安全运行。