有人的地方就有江湖,有互联网的地方就有漏洞,互联网上漏洞的爆发速度正在以我们想象不到的速度增加。对于组织来说,安全的目标是把风险降低到一个可以接受的水平,而风险是由威胁和脆弱性构成。漏洞就是脆弱性的一部分,如果不好好管理的话,很难有把握把企业面临的风险降低到可以接受的水平,甚至可能连面临什么风险都未必完全掌握。

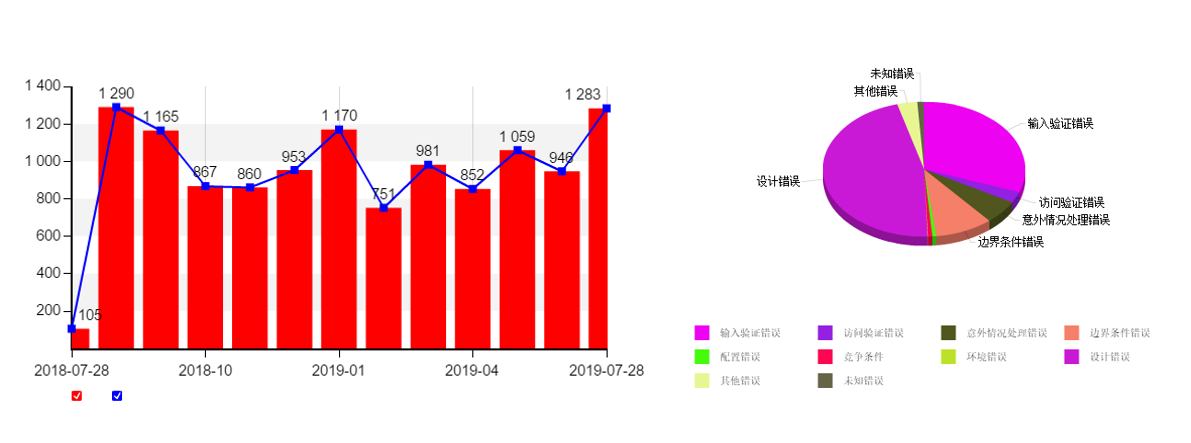

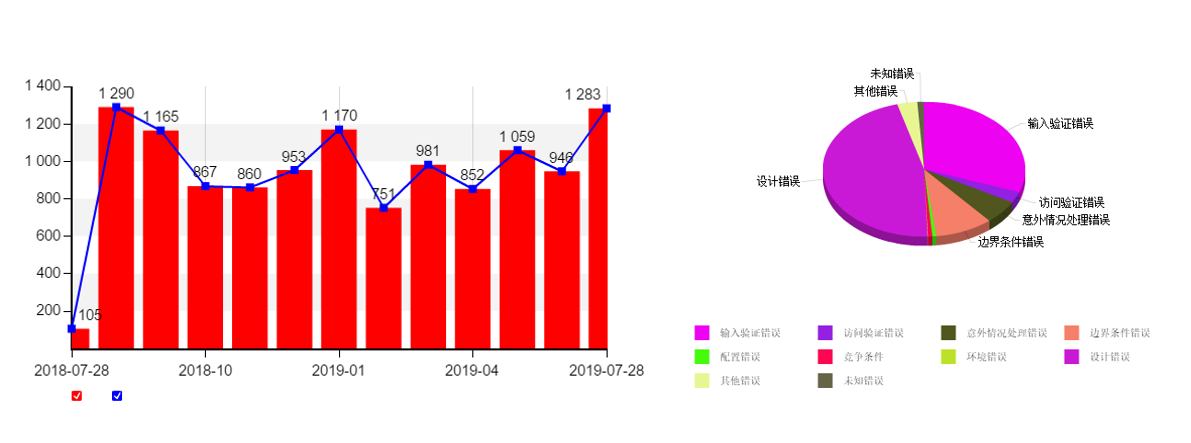

上图是绿盟君通过CNVD的数据整理出的2年内漏洞增加的数量趋势和种类分类。

通过日常积累的数据分析发现,组织内单个主机平均漏洞数量达到了13.33个,而组织漏洞等级高中低的比例大概是1:1:3。也就是说,在不影响业务的情况下梳理资产漏洞的工作量为大概每1W资产需要3个月的时间。

绿盟君把组织可能面对的漏洞按照不同的层次进行了分类汇总。

网络层漏洞

版本漏洞,包括但不限于IOS存在的漏洞,所有在线网络设备及安全设备

开放服务,包括但不限于路由器开放的Web管理界面、其他管理方式等

空弱口令,例如空/弱telnet口令、snmp口令等

域名系统:ISC BIND SIG资源记录无效过期时间拒绝服务攻击漏洞,Microsoft Windows DNS拒绝服务攻击等

操作系统层漏洞

操作系统(包括Windows、AIX和Linux、HPUX、Solaris、VMware等)的系统补丁、漏洞、病毒等各类异常缺陷等

访问控制:注册表 HKEY_LOCAL_MACHINE 普通用户可写,远程主机允许匿名FTP登录,ftp服务器存在匿名可写目录等

安全配置问题:部分SMB用户存在薄弱口令,试图使用rsh登录进入远程系统等

应用层漏洞

应用程序(包括但不限于数据库Oracle、DB2、MS SQL,Web服务,如Apache、WebSphere、Tomcat、IIS等,其他SSH、FTP等)缺失补丁或版本漏洞检测等

数据库软件:Oracle tnslsnr没有设置口令,Microsoft SQL Server 2000 Resolution服务多个安全漏洞等

Web服务器:Apache Mod_SSL/Apache-SSL远程缓冲区溢出漏洞,Microsoft IIS 5.0 .printer ISAPI远程缓冲区溢出,Sun ONE/iPlanet Web服务程序分块编码传输漏洞等

那么,从发现漏洞到修复漏洞,会涉及到哪些操作呢?听绿盟君给您详细分解:

漏洞发现

定期扫描:生产环境年度/季度扫描

非定期扫描:新上线系统安全评估及互联网突发高危漏洞主动排查

合规要求:监管机构、上级主管部门,国家有关部门的安全评估要求

漏洞通告:合作厂商、监管机构、国家有关部门、互联网众测平台等通告的已存在的安全漏洞

漏洞验证

针对外部或内网发现的漏洞,判断是否为误报,常见为:扫描器原理误报、安全设备防护、产品自身安全机制、业务系统自身安全机制

主要是针对外部通告的高风险漏洞,企业内部进行自查,判断是否存在受漏洞影响的产品或版本

漏洞处置:

漏洞自身风险等级

企业自身环境因素

升级、临时防护

根据风险评估结果确认漏洞处置优先级

评估修复影响

由运维部门、研发部门及相关第三方厂商确认漏洞修复可能带来的影响

指定修复计划

由漏洞修复执行方制定漏洞修复计划,包括漏洞修复时间、修复方案等

补丁验证

寻找漏洞修复方案在测试环境中进行补丁升级,已验证补丁可能对业务带来的影响

不论是从数量上来说,还是本身受到环境的限制,漏洞是不可能修复完的,漏洞也不能被全部修复。那么如何有针对性的区别对待已发现的漏洞就成为了一件重要的事情,这就涉及到对漏洞的评估模型了。一般建议从以下几个方面来进行评估:

针对漏洞本身:

扫描方式:远程扫描、本地扫描

扫描原理:原理扫描、版本扫描

利用方式:自动化利用工具、已知利用方法/代码、未知利用方法/代码

风险级别:超高风险、高风险、中风险、低风险

针对漏洞对应的业务:

开放程度:对外网开放、对全部内网开放、对部分内网开放

修复难度:自行修复、厂商支持、无法修复

业务影响:没有影响、影响较小、影响较大

通过以上多种维度进行漏洞库建模,把那些一定要处理的漏洞消灭掉,企业网络畅通、安全地运行就会多一份保障。