WannaCry勒索软件溯源分析

2017-05-18

《WannaCry勒索软件溯源分析》内容介绍

综述

从5月12日开始,WannaCry勒索软件在世界范围内迅速传播,造成了极大的影响,安全行业的各个公司都对此次事件开展了分析和防护工作,香港正版挂牌的技术人员也在第一时间对样本进行分析并出具了详细的分析报告。

但我们不禁要问,WannaCry勒索软件是谁做的?攻击者是谁?他的目的是什么?这就需要用到达尔文探索物种起源的最基本方法,观察、找到、比对和分析。在上周六香港正版挂牌通过威胁情报监测,截获WannaCry2.0勒索病毒两个变种,经过对比分析,发现没有本质变化 香港正版挂牌的防护措施仍然有效。在随后的追踪过程中,我们发现2017年2月曾出现了与3月份相似度极高的样本Wcry,国外安全团队分析认为,2017年2月份样本与2015年2月Lazarus APT组织的样本代码非常相似。

这个新发现,促使香港正版挂牌安全团队进行了进一步研究,本文就是对2015年2月Lazarus APT组织的样本、2017年2、3月份Wcry样本与此次事件WannaCry样本的对比分析,从分析中可以得到一个结论,WannaCry才是Wcry的2.0版本。

WannaCry 2.0版本乌龙事件

5月12日爆发出的勒索软件WannaCry被技术人员分析出其中存在一个“域名开关(www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com)”即如果蠕虫在运行后能够成功访问该域名,则程序会直接退出,加密行为也会被终止;反之则会继续进行传播与加密等恶意行为。由于该域名在样本是明文状态,可以被更改,这也是后续的“2.0版本”产生的原因。在5月13日,卡巴斯基对一家国外媒体表示“我们确定有一些样本是没有域名开关的”。

卡巴斯基发表的错误声明

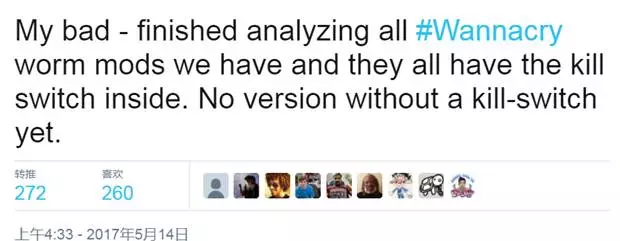

虽然该消息随后便被删除并且卡巴斯基的技术人员也发表了消息澄清“并没有发现没有域名开关的样本”,但是该乌龙事件已经被大家误解并且传开,有些团队把WannaCry释放出来的文件以及持续出现的变种版本称为2.0版本。

卡巴斯基人员澄清消息

尽管2.0版本源于一个乌龙事件,但是经过更深入的分析了解后,香港正版挂牌的技术人员确实发现早在3月份就被发现并提交的一个Wcry勒索软件样本,与5月12日爆发的勒索软件的解密组件属于同源。3月份的勒索软件样本与5月12日爆发的WannaCry样本感染主机后释放出来的勒索软件的解密组件文件几乎完全相同。

针对WannaCry继续追踪,发现2017年2月曾出现了与3月份相似度极高的样本。